Download HTTP Injector Disini

HTTP Injector adalah Aplikasi Android yang bisa digunakan untuk memodifikasi Header dari Protokol Internet HTTP, untuk apa memodifikasi Header HTTP ?

Yang dimaksud Memodifikasi HTTP Header disini adalah kita menentukan isi HTTP Request agar mendapatkan Response dari Server sesuai yang kita inginkan.

Misalkan kita Request www.facebook.com lewat Koneksi Wifi di Kampus tetapi malah Diredirect/Dialihkan ke Login Page yang mengharuskan kita untuk Login dahulu sebelum bisa berinternet, jika ditelususi di HTTP Response nya kemungkinan ada HTTP Status "302 Found" yang berarti Situs tersebut masih Beroperasi, tetapi kita dialihkan untuk Sementara ke situs yang sudah ditentukan [ Login Page ].

Contoh Redirect

Client request:GET /groups/hancok/ HTTP/1.1 Host: www.facebook.com

Server response:

HTTP/1.1 302 Found Location: http://www.schoolwifi.com/login/

Jika Server mengijinkan kita Memodifikasi Request kita bisa coba mengganti Status "302 Found" menjadi "200 OK" agar sewaktu Request tidak menuruti Response dari Server yang otomatis mengalihkan www.facebook.com ke Login Page melainkan menuruti Request yang sudah kita tentukan yaitu "200 OK" dan jika Server meridoi seharusnya sudah tidak dialihkan ke Login Page dan bisa langsung terhubung dengan www.facebook.com . Untuk mempelajari HTTP Response Splitting kita perlu belajar tentang CRLF Injection yang dijelaskan seperti di bawah.

CRLF Injection

CRLF Injection adalah suatu cara memanipulasi kode php pada Web Server yang bisa memberatkan Cache Web Server tersebut atau bahkan Overload.

CRLF Injection merupakan salah satu teknik Response Splitting HTTP yang Client dan Server-nya saling berkomunikasi, kalau CRLF Injection ini gagal Server akan mengembalikan Data dari Client dengan memberi Response "connection:close", tapi ada kalanya Response dari Server bisa dimanipulasi oleh Client dengan memodif Header HTTP.

CRLF merupakan kode EOL sebagai penanda yang tak terbatas jumlahnya, sedangkan CRLF sendiri merupakan CR=Carriage Return, LF=Line Feed dan ini merupkan kode ASCII 13 Untuk CR\0x0D atau dalam mode raw bisa ditulis \r dan untul line feed dengan kode ASCII 10\0x0A atau \n dan ada 5 kode ASCII Ilegal yang bisa digolongkan terhadap hal tersebut yaitu ASCII 10, 11, 12, 13, 14 dan 15. dan untuk control charakters lengkapnya seperti dibawah ini:

CR: Mac

LF: Unix

CRLF: Windows

LF: Line Feed, U+000A

VT: Vertical Tab, U+000B

FF: Form Feed, U+000C

CR: Carriage Return, U+000D

CR+LF: CR (U+000D) followed by LF (U+000A)

NEL: Next Line, U+0085

LS: Line Separator, U+2028

PS: Paragraph Separator, U+2029

Client yang melakukan CRLF injection akan melewati HTTP baik yang Persistence , HTTPS, maupun Compression, sedangkan untuk Metode Request yang paling umum ada PATCH, POST, PUT, GET,HEAD, DELETE, OPTIONS, TRACE. Satu lagi Metode yang paling banyak digunakan adalah CONNECT Metode ini bisa menguhubungkan ke HTTP 1.0, beberapa Layer Internet yang mendukung HTTP 1.0 diantaranya adalah Secure Server Shell [ SSH ], Virtual Private Network [ VPN ], Remote Desktop dan masih banyak lagi, sedangkan saat ini yang paling banyak adalah layer inetenet menggunakan HTTP 1.1 untuk google sendiri sudah menggunakan tekhnologi HTTP 2.0.

Setelah paham tentang CRLF Injection dan HTTP Response Splitting seharusnya sekarang lebih mudah dan mengerti dalam meracik Payload di HTTP Injector, sebenarnya di HTTP Injector juga ada Payload Generator kita tinggal input Host/Bug Operator-nya dan kita tentukan Aturan Metode Request dan Lain"nya, kalau enggak Konek tinggal kita utak atik aja pengaturan dalam Payload Generator-nya agar ketemu yang Pas dan Konek, tapi pastikan dulu Host/Bug yang dipakai sudah pasti bisa diakses dengan Gratis di 0P0K [ 0 Pulsa 0 Kuota ], untuk melihat bisa tidak-nya Bug bisa di Tes memakai Host Checker di HTTP Injector-nya juga.

Macam" Payload HTTP Injector

Payload 1GET http://bug.com/ HTTP/1.1[lfcr][lfcr][lfcr]Connection: Keep-Alive[lfcr]Host : bug.com[lfcr]

Payload 2

GET http://bug.com/ HTTP/1.1[crlf][crlf][crlf]Connection: Keep-Alive[crlf]Host : bug.com[crlf]

Payload 3

GET http://bug.com/ HTTP/1.1[lfcr]Connection: Keep-Alive[lfcr][lfcr][lfcr]Host : bug.com[lfcr]

Payload 4

GET http://bug.com/ HTTP/1.1[crlf]Connection: Keep-Alive[crlf][crlf][crlf]Host : bug.com[crlf]

Payload HTTP Injector agar bisa konek setidaknya seperti ini, dan harus memakai [netData]

[netData]

[crlf]

GET http://bugisp.com/ [crlf]

[crlf]

Kalau di log tampil Status 400 maka Payload yang dimasukkan Salah, coba di Oprek lagi [netData] dan [crlf] -nya.

Cara Membuat Config HTTP Injector

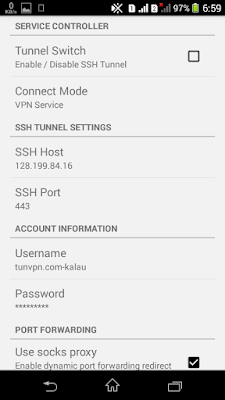

- Kalau Payload sudah dibuat, selanjutnya kita setting SSH nya, dan cara Mengeksport Config HTTP Injector- Untuk Akun SSH bisa buat di My Tunneling, Fast SSH, Go SSH, High SSH

- Kalau sudah Ubah Host SSH ke bentuk IP bisa menggunakan DNS Lookup dari Ping.eu lalu masukan IP Host,Port,Username,dan Password SSH itu ke HTTP Injector

- Kalau Config sudah Work dan mau di Save pilih Ikon Titik/Dot berjumlah tiga di Kanan Atas dan Pilih Export Config

- Namai Config, dibawahnya ada Opsi lain bisa Lock Config dan Memberi Catatan di Config-nya

- Kalau sudah tinggal pilih Export Config

- Config akan di Save dengan Format .ehi pada Memori Internal didalam Folder HTTP Injector

Payload & Pengaturan HTTP Injector

--

|

| indosat.com bisa diganti dengan alamat Bug bisa berupa IP/Domain |

--

Video Cara Menggunakan HTTP Injector

Dan ini beberapa Config HTTP Injector yang mungkin bisa dijadikan bahan Pembelajaran

Indosat

Telkomsel

Terimakasih gan, aartikelnya sangat membantu, untuk yang belum jelas, bisa membaca artikel berikut, Tutorial Cara Mudah Membuat Payload Config HTTP Injector Terbaru 2016

ReplyDeleteWow penjelasan sangan menarik untuk di baca gan...trimakasih atas catatan lamanya gan (h)

ReplyDelete